HTTPS og SSL-certifikater: Gør dit websted sikkert (og hvorfor du burde)

Mobil Privatliv Sikkerhed Udvalgte / / March 17, 2020

Sidst opdateret den

Uanset hvilken type online-forretning eller -tjeneste, du kører, skal du sikre dig, at private data er sikre med HTTPS- og SSL-certifikater. Her er vores komplette guide.

Når det kommer til at sende personlige oplysninger over internettet - det være sig kontaktoplysninger, loginoplysninger, kontooplysninger, placeringsoplysninger eller noget andet, der kan misbruges - offentligheden er stort set ligefrem paranoid om hackere og identitet tyvene. Og det med rette. Frygten for, at dine oplysninger kan blive stjålet, manipuleret eller forkert anvendt, er langt fra irrationel. Overskrifterne om lækager og sikkerhedsbrud i de sidste par årtier beviser det. Men på trods af denne frygt logger folk fortsat på at udføre deres bank-, shopping-, journal-, dating-, socialt og andre personlige og professionelle forretninger på nettet. Og der er en lille ting, der giver dem tillid til at gøre dette. Jeg viser dig det:

Selvom ikke alle forstår, hvordan det fungerer, signaliserer den lille hængelås i adresselinjen til internetbrugere, at de har en betroet forbindelse til et legitimt websted. Hvis besøgende ikke ser det i adresselinjen, når de henter dit websted, vil du ikke - og burde ikke - få deres forretning.

For at få den lille adresselinje hængelås til dit websted skal du have et SSL-certifikat. Hvordan får du en? Læs videre for at finde ud af det.

Artikeloversigt:

- Hvad er SSL / TLS?

- Sådan bruges HTTPS?

- Hvad er et SSL-certifikat, og hvordan får jeg et?

- SSL Certificate Shopping Guide

- Certificate Authority

- Domænevalidering vs. Udvidet validering

- Delt SSL vs. Privat SSL

- Trust Seals

- Wildcard SSL-certifikater

- Garantier

- Gratis SSL-certifikater og selvsignerede SSL-certifikater

- Installation af et SSL-certifikat

- HTTPS fordele og ulemper

Hvad er SSL / TLS?

På nettet overføres data vha. Hypertext Transfer Protocol. Derfor har alle websides webadresser " http://” eller “https: // ”foran dem.

Hvad er forskellen mellem http og https? Den ekstra lille S har store konsekvenser: Sikkerhed.

Lad mig forklare.

HTTP er det "sprog", som din computer og serveren bruger til at tale med hinanden. Dette sprog forstås universelt, hvilket er praktisk, men det har også sine ulemper. Når der videregives data mellem dig og en server via Internettet, foretager de nogle stop undervejs, inden de når sin endelige destination. Dette udgør tre store risici:

At nogen måske aflytte på din samtale (slags som en digital wiretap).

At nogen måske Repræsenter en (eller begge) af parterne i begge ender.

At nogen måske tamper med de beskeder, der overføres.

Hackere og rykker bruger en kombination af ovenstående til et antal svindel og heists, herunder phishing-ploys, mand-i-midten-angreb og god gammeldags reklame. Ondsindede angreb kan være så enkle som at sniffe Facebook-legitimationsoplysninger ved at opsnappe ukrypterede cookies (aflytning), eller de kan være mere sofistikerede. For eksempel kunne du tro, at du sagde til din bank: “Overfør venligst $ 100 til min internetudbyder,” men nogen i midten kunne ændre beskeden for at læse: “Overfør venligst $100alle mine penge til min internetudbyderPeggy i Sibirien”(Manipulation af data og efterligning).

Så det er problemerne med HTTP. For at løse disse problemer kan HTTP lagvis med en sikkerhedsprotokol, hvilket resulterer i HTTP Secure (HTTPS). Oftest leveres S i HTTPS af Secure Sockets Layer (SSL) -protokol eller den nyere Transport Layer Security (TLS) -protokol. Når de er implementeret, tilbyder HTTPS tovej kryptering (for at forhindre aflytning) serverGodkendelse (for at forhindre efterligning) og meddelelsesgodkendelse (for at forhindre manipulation af data).

Sådan bruges HTTPS

Ligesom et talesprog fungerer HTTPS kun, hvis begge parter vælger at tale det. På klientsiden kan valget om at bruge HTTPS foretages ved at skrive “https” i browserens adresselinje før URL'en (f.eks. I stedet for at skrive http://www.facebook.com, type https://www.facebook.com), eller ved at installere en udvidelse, der automatisk tvinger HTTPS, såsom HTTPS Everywhere for Firefox og Chrome. Når din webbrowser bruger HTTPS, ser du et hængelåsikon, en grøn browserbjælke, tommelfingeren eller et andet betryggende tegn på, at din forbindelse med serveren er sikker.

For at bruge HTTPS skal webserveren dog understøtte den. Hvis du er en webmaster, og du vil tilbyde HTTPS til dine webbesøgere, har du brug for et SSL-certifikat eller TLS-certifikat. Hvordan får du et SSL- eller TLS-certifikat? Fortsæt med at læse.

Yderligere læsning: Nogle populære webapps giver dig mulighed for at vælge HTTPS i dine brugerindstillinger. Læs vores anmeldelser om Facebook, Gmail, og Twitter.

Hvad er et SSL-certifikat, og hvordan får jeg et?

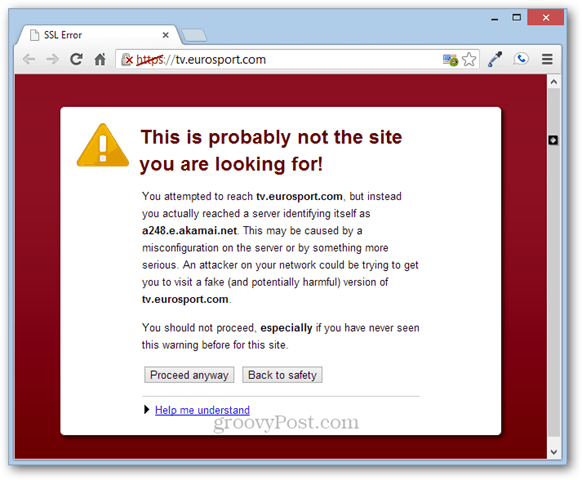

For at bruge HTTPS skal din webserver have et SSL-certifikat eller TLS-certifikat installeret. Et SSL / TLS-certifikat er en slags foto-ID til dit websted. Når en browser, der bruger HTTPS får adgang til din webside, udfører den et "håndtryk", hvor klientcomputeren beder om SSL-certifikatet. SSL-certifikatet valideres derefter af en betroet certifikatmyndighed (CA), der verificerer, at serveren er den, den siger, at den er. Hvis alt tjekker ud, får din webbesøg det beroligende grønne markering eller låseikon. Hvis noget går galt, får de en advarsel fra webbrowseren, hvori det anføres, at serverens identitet ikke kunne bekræftes.

Shopping efter et SSL-certifikat

Når det kommer til installation af et SSL-certifikat på dit websted, er der en overflod af parametre, man skal tage stilling til. Lad os gå over det vigtigste:

Certificate Authority

Certifikatmyndigheden (CA) er det firma, der udsteder dit SSL-certifikat og er det, der validerer dit certifikat, hver gang en besøgende kommer til dit websted. Mens hver SSL-certifikatudbyder vil konkurrere om pris og funktioner, er det den eneste ting, du skal overveje, når du skal kigge certifikatmyndighederne er, om de har certifikater, der er forudinstalleret på det mest populære web browsere. Hvis den certifikatmyndighed, der udsteder dit SSL-certifikat ikke er på den liste, bliver brugeren bedt om en advarsel om, at webstedets sikkerhedscertifikat ikke er tillid til. Naturligvis betyder det ikke, at dit websted er uekte - det betyder bare, at din CA ikke er på listen (endnu). Dette er et problem, fordi de fleste brugere ikke gider at læse advarslen eller undersøge den ukendte CA. De vil sandsynligvis bare klikke væk.

Heldigvis er listen over forinstallerede CA'er på de store browsere ret betydelige. Det inkluderer nogle store mærker samt mindre kendte og mere overkommelige CA'er. Husstandens navne inkluderer Verisign, Kom så far, Comodo, Thawte, Geotrust, og Entrust.

Du kan også se i din egen browsers indstillinger for at se, hvilke certifikatmyndigheder der er forudinstalleret.

- For Chrome skal du gå til Indstillinger -> Vis avancerede indstillinger... -> Administrer certifikater.

- For Firefox skal du vælge Valg -> Avanceret -> Vis certifikater.

- For IE, Internetindstillinger -> Indhold -> Certifikater.

- Gå til Finder for Safari og vælg Gå -> Hjælpeprogrammer -> KeyChain Access og klik på System.

For hurtig henvisning, se denne tråd, der viser listen acceptable SSL-certifikater til Google Checkout.

Domænevalidering vs. Udvidet validering

| Typisk udstedelsestid | Koste | Adresse bar | |

| Domænevalidering |

Næsten øjeblikkeligt | Lav | Normal HTTPS (hængelåsikon) |

| Organisationsvalidering | Et par dage | Mid | Normal HTTPS (hængelåsikon) |

| Udvidet validering | En uge eller mere | Høj | Grøn adresselinje, virksomheds-ID-verifikationsinfo |

Et SSL-certifikat er beregnet til at bevise identiteten på det websted, du sender oplysninger til. For at sikre, at folk ikke udtager falske SSL-certifikater for domæner, de ikke med rette kontrollerer, a certifikatmyndighed validerer, at den person, der anmoder om certifikatet, faktisk er ejeren af domænet navn. Dette gøres typisk gennem en hurtig e-mail- eller telefonopkaldsvalidering, ligesom når et websted sender dig en e-mail med et kontobekræftelseslink. Dette kaldes a domæne valideret SSL-certifikat. Fordelen ved dette er, at det giver mulighed for at blive udstedt SSL-certifikater næsten øjeblikkeligt. Du kan sandsynligvis gå og få et domæne-valideret SSL-certifikat på kortere tid, end det tog dig at læse dette blogindlæg. Med et domænevalideret SSL-certifikat får du hængelåsen og muligheden for at kryptere dit websteds trafik.

Fordelene ved et domænevalideret SSL-certifikat er, at de er hurtige, lette og billige at få. Dette er også deres ulempe. Som du kan forestille dig, er det nemmere at kopiere et automatiseret system end et, der drives af levende mennesker. Det er på samme måde, som et barn i gymnasiet gik ind i DMV og sagde, at han var Barack Obama og ville få et regeringsudstedt ID. personen ved skrivebordet kiggede et øjeblik på ham og kalder Feds (eller loony bin). Men hvis det var en robot, der arbejdede med en foto-ID-kiosk, kunne han have lidt held. På lignende måde kan phishere få "falske id'er" til websteder som Paypal, Amazon eller Facebook ved at narre domænevalideringssystemer. I 2009 offentliggjorde Dan Kaminsky et eksempel på en måde at gøre det på bedrager CA'er for at få certifikater der ville få et phishing-websted til at se ud som om det var en sikker, legitim forbindelse. For et menneske ville denne fidus være let at se. Men den automatiserede domænevalidering på det tidspunkt manglede den nødvendige kontrol for at forhindre noget lignende.

Som svar på sårbarhederne ved SSL og domænevalideret SSL-certifikater har branchen introduceret Udvidet validering certifikat. For at få et EV SSL-certifikat skal din virksomhed eller organisation gennemgå en streng kontrol for at sikre at det er i god stand med din regering og med rette kontrollerer det domæne, du anvender til. Disse kontroller kræver blandt andet et menneskeligt element og tager dermed længere tid og er dyrere.

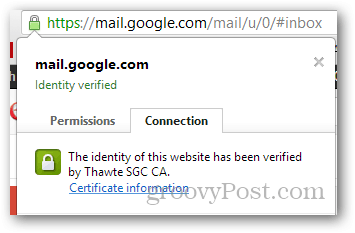

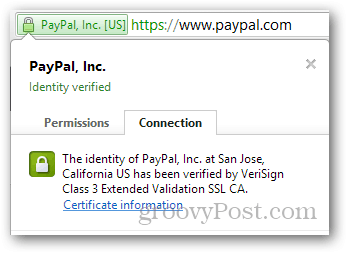

I nogle brancher kræves et EV-certifikat. Men for andre går fordelene kun så langt, som dine besøgende vil genkende. For hverdagens webbesøgere er forskellen subtil. Foruden hængelåsikonet bliver adresselinjen grøn og viser navnet på din virksomhed. Hvis du klikker for mere information, kan du se, at virksomhedens identitet er verificeret, ikke kun webstedet.

Her er et eksempel på et normalt HTTPS-sted:

Og her er et eksempel på et EV-certifikat HTTPS-sted:

Afhængigt af din branche er et EV-certifikat muligvis ikke det værd. Desuden skal du være en virksomhed eller organisation for at få en. Selvom store virksomheder er i retning af EV-certificering, vil du bemærke, at størstedelen af HTTPS-websteder stadig sport ikke-EV-smagen. Hvis det er godt nok for Google, Facebook og Dropbox, er det måske godt nok for dig.

En ting mere: der er en midt på veimuligheden kaldet en organisation valideret eller forretning valideret certificering. Dette er en mere grundig vetting end den automatiserede domænevalidering, men det går ikke så langt som at møde branchen regler for et udvidet valideringscertifikat (bemærk, hvordan udvidet validering aktiveres og "organisatorisk validering ”er det ikke?). En OV- eller virksomhedsvalideret certificering koster mere og tager længere tid, men det giver dig ikke den grønne adresselinje og virksomhedsidentificeret verificeret info. Helt ærligt kan jeg ikke tænke på en grund til at betale for et OV-certifikat. Hvis du kan tænke på en, så oplys mig i kommentarerne.

Delt SSL vs. Privat SSL

Nogle webhosts tilbyder en delt SSL-service, som ofte er mere overkommelig end en privat SSL. Bortset fra pris er fordelen ved en delt SSL, at du ikke behøver at få en privat IP-adresse eller en dedikeret vært. Ulempen er, at du ikke får bruge dit eget domænenavn. I stedet vil den sikre del af dit websted være noget som:

https://www.hostgator.com/~yourdomain/secure.php

Kontrast det til en privat SSL-adresse:

https://www.yourdomain.com/secure.php

For websteder, der vender mod offentligheden, som e-handelswebsteder og sociale netværkswebsteder, er dette åbenlyst et træk, da det ser ud til, at du er blevet omdirigeret fra hovedwebstedet. Men for områder, der normalt ikke ses af offentligheden, f.eks. Indersiden af et postsystem eller et administrationsområde, kan en delt SSL muligvis være en god handel.

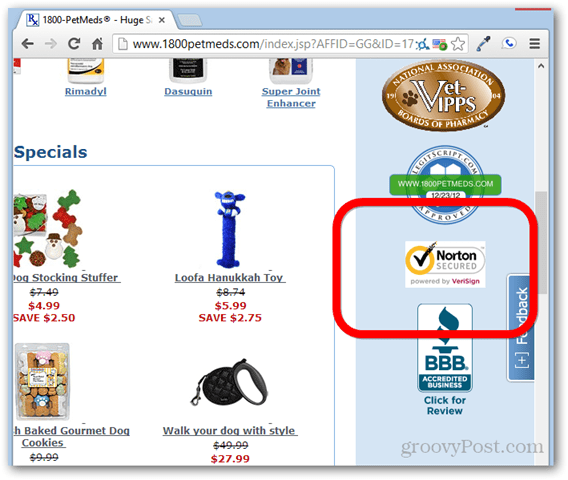

Trust Seals

Mange certifikatmyndigheder lader dig placere et tillidsstempel på din webside, efter at du har tilmeldt dig et af deres certifikater. Dette giver stort set de samme oplysninger som at klikke på hængelåsen i browservinduet, men med større synlighed. Det er ikke nødvendigt at inkludere et tillidsforsegling, og det forstærker heller ikke din sikkerhed, men hvis det giver dine besøgende de varme fuzzies, der ved, hvem der har udstedt SSL-certifikatet, skal du på alle måder smide det op der.

Wildcard SSL-certifikater

Et SSL-certifikat verificerer et domænes identitet. Så hvis du vil have HTTPS på flere underdomæner - f.eks. Groovypost.com, mail.groovypost.com og answers.groovypost.com- Du bliver nødt til at købe tre forskellige SSL-certifikater. På et bestemt tidspunkt bliver et jokertegn SSL-certifikat mere økonomisk. Det vil sige et certifikat, der dækker et domæne og alle underdomæner, dvs. * .groovypost.com.

Garantier

Uanset hvor langvarig en virksomheds gode omdømme er, er der sårbarheder. Selv pålidelige CA'er kan målrettes af hackere, som det fremgår af brud på VeriSign, der gik urapporteret tilbage i 2010. Desuden kan en CA-status på den betroede liste hurtigt ophæves, som vi så med DigiNotar snafu tilbage i 2011. Der sker ting.

For at berolige enhver ubehagelighed over potentialet for sådanne tilfældige handlinger med SSL-afbrydelse tilbyder mange CA'er nu garantier. Dækningen spænder fra et par tusind dollars til over en million dollars og inkluderer tab som følge af misbrug af dit certifikat eller andre uheld. Jeg har ingen idé om, om disse garantier faktisk tilføjer værdi eller ej, eller om nogen nogensinde med succes har vundet et krav. Men de er der for din overvejelse.

Gratis SSL-certifikater og selvsignerede SSL-certifikater

Der er to slags gratis SSL-certifikater tilgængelige. En selvsigneret, bruges primært til privat test og fuldblæst offentligt vendt SSL Certs udstedt af en gyldig certifikatmyndighed. Den gode nyhed er, i 2018 er der et par muligheder for at få 100% gratis, gyldige 90 dages SSL-certifikater fra begge SSL gratis eller Lad os kryptere. SSL gratis er primært en GUI til Let's Encrypt API. Fordelen ved webstedet SSL for Free er, at det er enkelt at bruge, da det har en dejlig GUI. Lad os kryptere er imidlertid rart, da du fuldt ud kan automatisere anmodning om SSL-certifikater fra dem. Ideel, hvis du har brug for SSL-certifikater til flere websteder / servere.

Et selvsigneret SSL-certifikat er gratis for altid. Med et selvsigneret certifikat er du din egen CA. Fordi du ikke er blandt de betroede CA'er, der er indbygget i webbrowsere, får besøgende en advarsel om, at autoriteten ikke genkendes af operativsystemet. Som sådan er der virkelig ingen garanti for, at du er den, du siger, du er (det er slags som at udstede dig selv et foto-ID og prøve at videregive det i spiritusbutikken). Fordelen ved et selvsigneret SSL-certifikat er imidlertid, at det muliggør kryptering til webtrafik. Det kan være godt til intern brug, hvor du kan få dine medarbejdere til at tilføje din organisation som en betroet CA for at slippe af med advarselsmeddelelsen og arbejde på en sikker forbindelse via Internettet.

For information om opsætning af et selvsigneret SSL-certifikat, se dokumentationen til OpenSSL. (Eller hvis der er nok efterspørgsel, skriver jeg en tutorial.)

Installation af et SSL-certifikat

Når du har købt dit SSL-certifikat, skal du installere det på dit websted. En god webhost tilbyder at gøre dette for dig. Nogle kan endda gå så langt som at købe det til dig. Ofte er dette den bedste måde at gå, da det forenkler fakturering og sikrer, at det er konfigureret korrekt til din webserver.

Stadig har du altid muligheden for at installere et SSL-certifikat, som du har købt på egen hånd. Hvis du gør det, kan du måske begynde at konsultere din webhosts vidensbase eller ved at åbne en helpdesk-billet. De henviser dig til de bedste instruktioner til installation af dit SSL-certifikat. Du skal også se instruktionerne fra CA. Disse vil give dig bedre vejledning end nogen generisk rådgivning, jeg kan give dig her.

Du vil måske også tjekke følgende instruktioner til installation af et SSL-certifikat:

- Installer et SSL-certifikat, og opsæt domænet i cPanel

- Sådan implementeres SSL i IIS (Windows Server)

- Apache SSL / TLS-kryptering

Alle disse instruktioner involverer oprettelsen af en SSL Certificate Signing Request (CSR). Faktisk har du brug for en CSR bare for at få et SSL-certifikat udstedt. Igen kan din webhost hjælpe dig med dette. For mere specifik DIY-information om oprettelse af en CSR, tjek denne opskrivning fra DigiCert.

Fordele og ulemper ved HTTPS

Vi har allerede fast etableret fordele ved HTTPS: sikkerhed, sikkerhed, sikkerhed. Dette mindsker ikke kun risikoen for dataovertrædelse, det giver også tillid og tilføjer omdømme til dit websted. Kyndige kunder gider måske ikke engang tilmelding, hvis de ser en “ http://” på login-siden.

Der er dog nogle ulemper ved HTTPS. I betragtning af nødvendigheden af HTTPS for visse typer websteder er det mere fornuftigt at tænke på disse som "ulemperiderationer ”snarere end negativer.

- HTTPS koster penge. Til at begynde med er der omkostningerne ved at købe og forny dit SSL-certifikat for at sikre gyldighed år til år. Men der er også visse "systemkrav" til HTTPS, såsom en dedikeret IP-adresse eller dedikeret hostingplan, som kan være dyrere end en delt hostingpakke.

- HTTPS bremser muligvis serverrespons. Der er to problemer, der er relateret til SSL / TLS, der muligvis bremser din sidehastighed. For det første skal brugerens browser gå for at begynde at kommunikere med dit websted for første gang gennem håndtryksprocessen, der går tilbage til certifikatmyndighedens websted for at bekræfte certifikat. Hvis CA's webserver bliver langsom, vil der være en forsinkelse i indlæsningen af din side. Dette er stort set uden for din kontrol. For det andet bruger HTTPS kryptering, hvilket kræver mere processorkraft. Dette kan løses ved at optimere dit indhold til båndbredde og opgradere hardware på din server. CloudFlare har et godt blogindlæg om, hvordan og hvorfor SSL muligvis bremser dit websted.

- HTTPS kan påvirke SEO-indsatsen Når du overgår fra HTTP til HTTPS; du flytter til et nyt websted. For eksempel, https://www.groovypost.com ville ikke være det samme som http://www.groovypost.com. Det er vigtigt at sikre, at du har omdirigeret dine gamle links og skrevet de rigtige regler under hætten på din server for at undgå at miste nogen ædle linksjuice.

- Blandet indhold kan kaste et gult flag. For nogle browsere, hvis du har hoveddelen af en webside lastet fra HTTPS, men billeder og andre elementer (f.eks. stilark eller scripts), der er indlæst fra en HTTP-URL, så vises der muligvis en popup, der advarer om, at siden inkluderer ikke-sikkert indhold. Selvfølgelig, at have nogle sikkert indhold er bedre end at have noget, selvom sidstnævnte ikke resulterer i en popup. Men alligevel kan det være værd at sikre, at du ikke har noget "blandet indhold" på dine sider.

- Nogle gange er det lettere at få en tredjeparts betalingsprocessor. Der er ingen skam ved at lade Google Checkout, Paypal eller Checkout fra Amazon håndtere dine betalinger. Hvis alt det ovenstående ser ud til at være for meget at krølle, kan du lade dine kunder udveksle betalingsoplysninger på Paypals sikre side eller Googles sikre sted og spare dig selv for besværet.

Har du andre spørgsmål eller kommentarer om HTTPS og SSL / TLS-certifikater? Lad mig høre det i kommentarerne.