Udgivet

For at hjælpe med at beskytte din sikkerhed og dit privatliv er det vigtigt at forstå krypteret DNS-trafik, og hvorfor det er vigtigt.

I det store, indbyrdes forbundne område af internettet, er Domain Name System (DNS) fungerer som en central guide, der oversætter menneskevenlige domænenavne som 'example.com' til IP-adresser, som maskiner forstår. Hver gang du besøger et websted eller sender en e-mail, laves en DNS-forespørgsel, der fungerer som en bro mellem menneskelige hensigter og maskinhandling. Men i årevis er disse DNS-forespørgsler blevet afsløret og transmitteret i klartekst, hvilket gør dem til en guldgrube for snoopere, hackere og endda nogle internetudbydere (ISP'er), der søger indsigt i brugernes internet adfærd. Indtast konceptet "krypteret DNS-trafik", som har til formål at skærme disse vitale opslag og indkapsle dem i lag af kryptografisk beskyttelse.

Problemet med traditionel DNS

Inden vi dykker ned i en beskrivelse af krypteret DNS-trafik, bør vi nok tale om DNS-trafik generelt. Domain Name System (DNS) står som en knudepunkt i vores digitale verden. Tænk på det som en indviklet mappe til internettet; dens rolle er ikke kun at gøre onlinenavigation intuitiv for brugerne, men også at øge modstandsdygtigheden af onlinetjenester.

I sin kerne bygger DNS bro mellem kløften menneskevenlig og maskinvenlig internetadresse formater. For en almindelig bruger, i stedet for at huske en kompleks IP-adresse (Internet Protocol) som "104.25.98.13" (der repræsenterer dens IPv4-adresse) eller 2400:cb00:2048:1:6819:630d (IPv6-formatet), kan man blot indtaste 'groovypost.com' i en browser.

Mens fordelen for mennesker er klar, for applikationer og enheder tager funktionen af DNS en lidt anden nuance. Dens værdi ligger ikke nødvendigvis i at hjælpe med hukommelsen - trods alt kæmper software ikke med glemsomhed, som vi gør. I stedet styrker DNS, i dette tilfælde, modstandskraften.

Hvordan, spørger du? Via DNS er organisationer ikke begrænset til en enkelt server. I stedet kan de sprede deres tilstedeværelse over et væld af servere. Dette system giver DNS mulighed for at lede en bruger til den mest optimale server til deres behov. Det kan føre en bruger til en server i nærheden, hvilket eliminerer sandsynligheden for en træg, forsinkelses-tilbøjelig oplevelse.

Denne strategiske retning er en hjørnesten for de fleste cloud-tjenester, hvor DNS spiller en central rolle i at forbinde brugere til en nærliggende beregningsressource.

Bekymringer om beskyttelse af personlige oplysninger i DNS

Desværre udgør DNS et potentielt stort privatlivsproblem. Uden en eller anden form for kryptering til at give et beskyttende skjold for din enheds kommunikation med DNS-resolveren, risikerer du uberettiget adgang eller ændringer af dine DNS-udvekslinger.

Dette omfatter indtrængen fra enkeltpersoner på dit Wi-Fi, din internetudbyder (ISP) og endda mellemmænd. Forgreninger? Kompromitteret privatlivets fred, da udenforstående kan skelne de domænenavne, du ofte bruger.

I sin kerne har kryptering altid været forkæmper for en sikker og privat internett browseroplevelse. Mens man kan se, at en bruger har adgang til 'groovypost.com', kan virke trivielt, i en større sammenhæng, bliver en portal til at forstå en persons onlineadfærd, forkærligheder og potentielt mål.

Sådanne indhentede data kan forvandles til varer, sælges til enheder for økonomisk vinding eller bevæbnes af ondsindede aktører for at orkestrere skattemæssigt underskud.

En rapport kurateret af Neustar Internationale Sikkerhedsråd i 2021 belyste denne trussel og afslørede, at svimlende 72 % af virksomhederne stod over for mindst én DNS-indtrængen i det foregående år.

Endvidere oplevede 58 % af disse virksomheder betydelige eftervirkninger fra indtrængen. Efterhånden som DNS-overskridelser stiger, fremstår krypteret DNS-trafik som et bolværk mod en række trusler, herunder spionage, spoofing og forskellige sofistikerede DNS-strategier.

Krypteret DNS-trafik: Et dybt dyk

Krypteret DNS-trafik transformerer gennemsigtige DNS-data til et sikkert format, der udelukkende kan dechifreres af de kommunikerende enheder: DNS-klienten (som browsere eller netværksenheder) og DNS-resolveren.

Udviklingen af DNS-kryptering

Oprindeligt var DNS ikke indlejret med sikkerhedsattributter. Fødslen af DNS kom på et tidspunkt, hvor internettet var begyndende, blottet for online handel, bankvirksomhed eller digitale butiksfacader. DNS-kryptering virkede overflødig.

Men efterhånden som vi drejer til nutidens landskab - præget af en opblomstring af e-business og et opsving i cybertrusler - er behovet for mere sikkerhed over DNS's privatliv blevet klart.

To fremtrædende krypteringsprotokoller er dukket op for at imødekomme dette behov: DNS over TLS (DoT) og DNS over HTTPS (DoH).

DNS over TLS (DoT)

DoT anvender Transport Layer Security (TLS) protokol til at beskytte og indkapsle DNS-dialoger. Spændende nok er det TLS, der almindeligvis genkendes af en anden betegnelse, SSL, der driver HTTPS-webstedskryptering og -godkendelse.

Til DNS-interaktioner udnytter DoT brugerdatagramprotokollen (UDP), kombineret med TLS-beskyttelse. Køreambitionen? Forstærk brugernes privatliv og modvirke potentielle ondsindede aktører, der sigter på at opsnappe eller ændre DNS-data.

Port 853 står som den dominerende port blandt digitale borgere til DoT. Fortalere for DoT-standarden hævder ofte dens styrke i at kæmpe med menneskerettighedsudfordringer i tumultariske områder.

Ikke desto mindre, i nationer, hvor den frie ytringsfrihed står over for indskrænkning, kan DoTs beskyttende aura ironisk nok sætte fokus på brugerne og gøre dem til mål for undertrykkende regimer.

DNS over HTTPS (DoH)

DoH bruger i sin essens HTTPS til fjern-DNS-fortolkninger og opererer primært via port 443. For vellykket drift skal resolvere have en DoH-server, der hoster et forespørgselsslutpunkt.

Adoptionen af DOH på tværs af browsere

Siden Google Chrome version 83 på både Windows og macOS, har browseren omfavnet DoH, tilgængelig via dens indstillinger. Med den rigtige DNS-serveropsætning accentuerer Chrome DNS-anmodninger med kryptering.

Desuden har alle selvstændighed til at vælge deres foretrukne DoH-server. Chrome integrerer endda med forskellige DoH-udbydere, såsom Google Public DNS og Cloudflare.

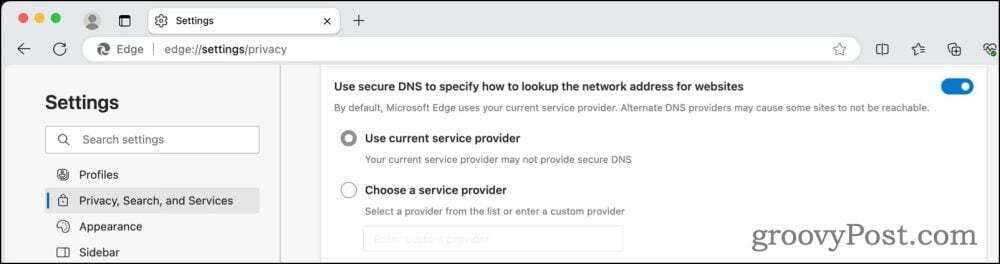

Microsoft Edge tilbyder også indbygget support for DoH, kan navigeres gennem dens indstillinger. Når den er aktiveret og parret med en kompatibel DNS-server, sikrer Edge, at DNS-forespørgsler forbliver krypteret.

I et samarbejde med Cloudflare i 2018 integrerede Mozilla Firefox DoH, kendt som Trusted Recursive Resolver. Fra den 25. februar 2020 kunne USA-baserede Firefox-aficionados udnytte DoH med Cloudflare, der fungerer som standardopløsning.

For ikke at blive udeladt kan Opera-brugere også slå DoH til eller fra via browserens indstillinger, hvilket som standard dirigerer DNS-anmodninger mod Cloudflare.

Integration af DOH med operativsystemet

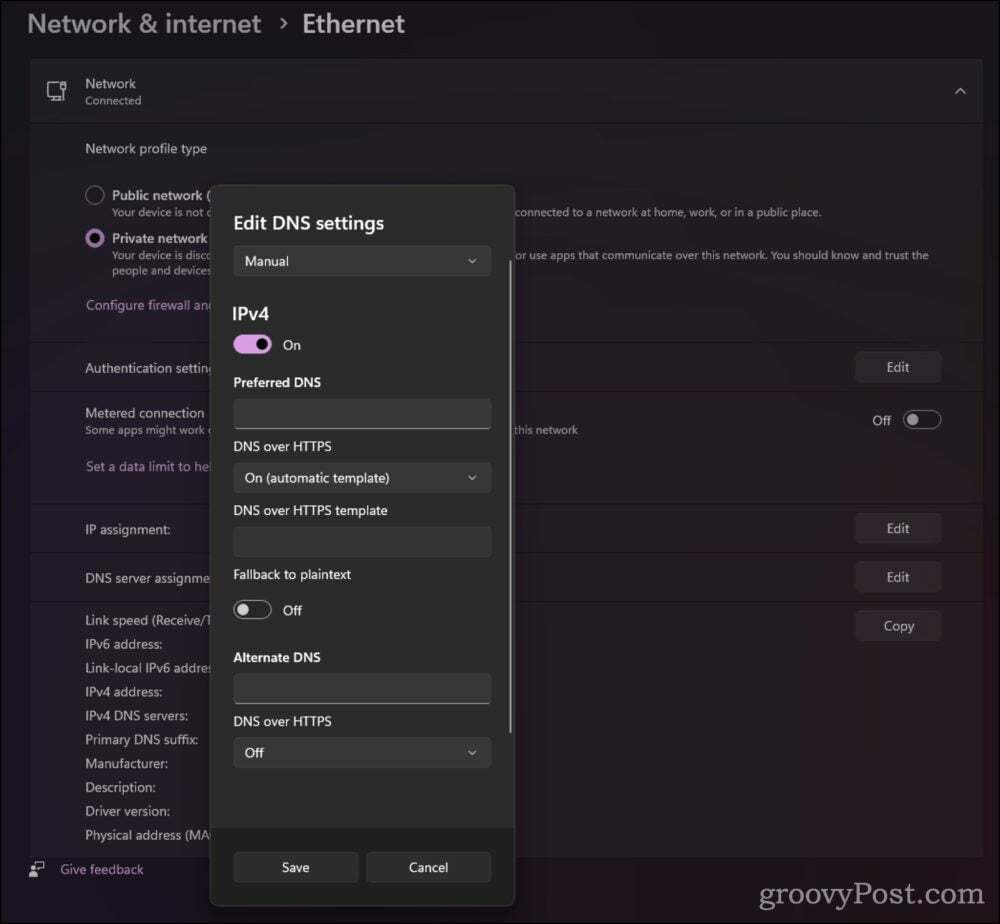

Historisk set, Microsofts styresystemer har tøvet med at omfavne avantgardeteknologi. Windows 10 bevægede sig dog mod fremtiden, hvilket tillod brugere at aktivere DoH via dets indstillinger.

Apple har vovet sig yderligere ved at introducere app-centrerede krypteringsteknikker. Dette banebrydende træk giver app-udviklere mulighed for at inkorporere deres særskilte krypterede DNS-konfigurationer, hvilket nogle gange gør traditionelle kontroller forældede.

Den ekspansive horisont af krypteret DNS-trafik symboliserer udviklingen af den digitale verden og understreger den evige søgen efter styrket sikkerhed og forbedret privatliv.

Kontroversen, der ledsager krypteret DNS

Mens kryptering af DNS-trafik styrker fortroligheden og forbedrer brugernes privatliv med beskyttelsesforanstaltninger såsom ODoH, er det ikke alle, der understøtter dette skift. Skellet ligger primært mellem slutbrugere og netværksoperatører.

Historisk set har netværksoperatører adgang til DNS-forespørgsler til forhindre malware-kilder og andet uønsket indhold. Deres bestræbelser på at opretholde denne praksis for legitime sikkerheds- og netværksadministrationsbehov er også omdrejningspunktet for IETF ADD (Adaptive DNS Discovery) arbejdsgruppen.

I bund og grund kan debatten karakteriseres som: "universel kryptering" versus "netværkssuverænitet". Her er en detaljeret udforskning:

Universal DNS-trafikkryptering

De fleste krypteringsmetoder afhænger af DNS-resolvere, der er konfigureret til kryptering. Disse krypteringsunderstøttende resolvere udgør dog kun en lille brøkdel af totalen.

Centralisering eller konsolidering af DNS-resolvere er et truende problem. Med begrænsede muligheder skaber denne centralisering fristende mål for ondsindede enheder eller påtrængende overvågning.

De fleste krypterede DNS-konfigurationer giver brugerne mulighed for at vælge deres resolver. Men at træffe et informeret valg kan være skræmmende for den gennemsnitlige person. Standardindstillingen er muligvis ikke altid optimal på grund af forskellige årsager som resolverens værtsjurisdiktion.

Det er indviklet at måle pålideligheden af centraliserede serveroperatører. Ofte må man være afhængig af deres offentlige privatlivserklæringer og potentielt deres selvevalueringer eller tredjepartsvurderinger.

Eksterne anmeldelser er ikke altid robuste. De baserer hovedsageligt deres konklusioner på data givet af de reviderede og giver afkald på en dybdegående, praktisk undersøgelse. Over tid afspejler disse revisioner muligvis ikke en operatørs praksis nøjagtigt, især hvis der er organisatoriske ændringer.

Krypteret DNS er kun én facet af internetbrowsing. Flere andre datakilder kan stadig spore brugere, hvilket gør krypteret DNS til en afbødningsmetode, ikke en kur. Aspekter som ukrypteret metadata forblive tilgængelig og informativ.

Kryptering kan beskytte DNS-trafik, men specifikke HTTPS-forbindelsessegmenter forbliver gennemsigtige. Derudover kan krypteret DNS omgå DNS-baserede blokeringslister, selvom adgang til websteder direkte via deres IP gør det samme.

For virkelig at imødegå sporing og tilsyn bør brugere udforske omfattende løsninger som virtuelle private netværk (VPN'er) og Tor, hvilket gør trafikkontrol mere udfordrende.

Holdningen for 'Netværkssuverænitet'

Kryptering kan begrænse en operatørs evne til at granske og efterfølgende regulere eller rette netværksdrift. Dette er afgørende for funktioner som forældrekontrol, virksomhedssynlighed for DNS-forespørgsler og opdagelse af malware.

Ascensionen af Bring Your Own Device (BYOD) protokoller, der tillader brugere at interagere med sikrede systemer bruger personlige enheder, introducerer kompleksitet, især i stringente sektorer som finans og sundhedsvæsen.

Sammenfattende, mens krypteret DNS tilbyder forbedret privatliv og sikkerhed, har vedtagelsen af det udløst en livlig debat, der fremhæver den indviklede balance mellem brugernes privatliv og netværksstyring.

Afslutningen: Stol på krypteret DNS-trafik eller se det som ét privatlivsværktøj

I en tid med eskalerende cybertrusler og stigende bekymringer om privatlivets fred har det aldrig været mere kritisk at beskytte sit digitale fodaftryk. Et af de grundlæggende elementer i denne digitale grænse er Domain Name System (DNS). Traditionelt blev disse DNS-anmodninger dog udført i almindelig tekst, udsat for alle nysgerrige øjne, der kunne kigge, det være sig cyberkriminelle eller overvældende tredjeparter. Krypteret DNS-trafik er dukket op som en løsning til at bygge bro over denne sårbarhed.

Det er op til dig at bestemme den bedste måde at bruge krypteret DNS på. Du kan stole på en softwareløsning, såsom browserfunktionerne, der tilbydes af Microsoft Edge, Google Chrome og andre. Hvis du bruger OpenDNS på din router, men du bør også overveje parrer det med DNSCrypt for alsidig sikkerhed.